Anleitung: Linux LUKS-Laufwerke mit TrustPort FIDO2-Schlüssel entsperren

1. Ziel-Laufwerk identifizieren

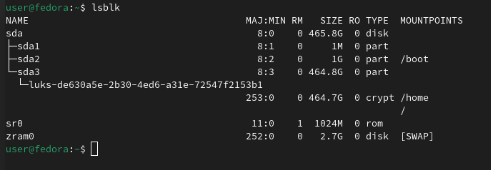

- Öffne ein Terminal und führe aus:

lsblk - Suche die LUKS-Partition, z. B.

/dev/sda3. Merke dir diese Kennung.

2. FIDO2-TrustPort registrieren

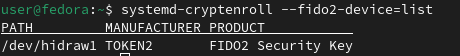

- Teste, ob systemd deinen TrustPort erkennt:

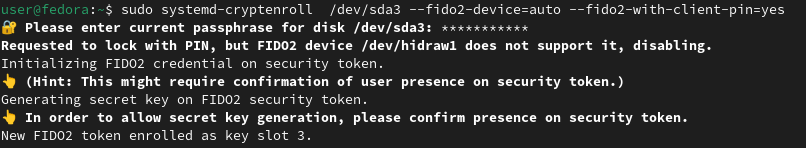

systemd-cryptenroll --helpsystemd-cryptenroll --fido2-device=list - Führe zur Registrierung aus:

sudo systemd-cryptenroll /dev/sda3 --fido2-device=auto

- a. Wenn du mehrere TrustPort hast, wird jedem ein eigener interner Slot zugewiesen.

- b. Du wirst zur PIN-Eingabe aufgefordert, anschließend zum „Touch“ (drücken/tippen).

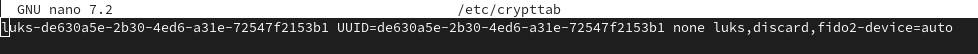

3. /etc/crypttab bearbeiten

- Öffne die Datei mit Root-Rechten, z. B.:

sudo nano /etc/crypttab - Ergänze die Optionen-Spalte deiner LUKS-Zeile um:

fido2-device=auto– Beispielzeile:

sda3_crypt UUID=… none luks,fido2-device=auto

4. Initramfs neu bauen

- Aktualisiere das Initial-RAM-Filesystem, damit die Änderungen wirksam werden:

sudo dracut -f– Bei Fedora Silverblue je nach Anleitung:

rpm-ostree initramfs --enable --arg=f

5. Test beim nächsten Boot

- Nach dem Neustart wirst du zur PIN-Eingabe aufgefordert – sieht aus wie Passwort-Prompt.

- Nach PIN-Eingabe musst du den TrustPort berühren/tippen, sofern das System ihn erkennt & zugeordnet ist.

🔧 Hinweise & Tipps

- PIN-Schutz: Notwendig, um den TrustPort für gebootete Systeme zu nutzen.

- Mehrere TrustPort registrieren: Für höhere Ausfallsicherheit (z. B. bei Defekt oder Verlust).

- systemd-Version prüfen: Mindestens Version 250 nötig.

- Distribution beachten: Beispiel beruht auf Fedora. Bei Debian/Ubuntu bleibt der Vorgang identisch, Initramfs-Befehl kann anders heißen.

🧾 Schnell-Übersicht

| Schritt | Aktion |

|---|---|

| 1 | lsblk → LUKS-Laufwerk identifizieren |

| 2 | systemd-cryptenroll /dev/... --fido2-device=auto |

| 3 | /etc/crypttab ergänzen: fido2-device=auto |

| 4 | Initramfs aktualisieren (dracut -f) |

| 5 | Neustart → PIN + TrustPort-Touch zur Entsperrung |

✅ Fazit

Durch diese Schritte nutzt du deinen TrustPort FIDO2-Sicherheitsschlüssel als hardwarebasierten Schlüssel zur automatischen Entsperrung deines LUKS-Laufwerks beim Systemstart – sicher, modern und phishing-geschützt.